很多时候电脑出现无法开机、开机黑屏或自动重启的情况,都可以通过重插电脑内部配件或插头来解决。如果插拔硬件不奏效的话,最后还可以试试恢复主板bios出厂设置来(俗称给主板放电)。

下面电脑配置网整理了三种关于主板放电的方法,大家可以根据情况使用其中一种或几种方法同时使用。

怎么给主板放电方法一:使用BIOS放电跳线

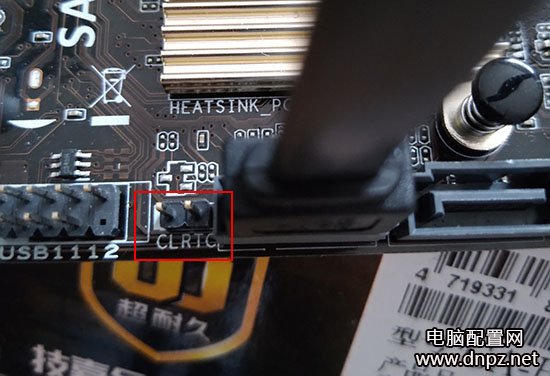

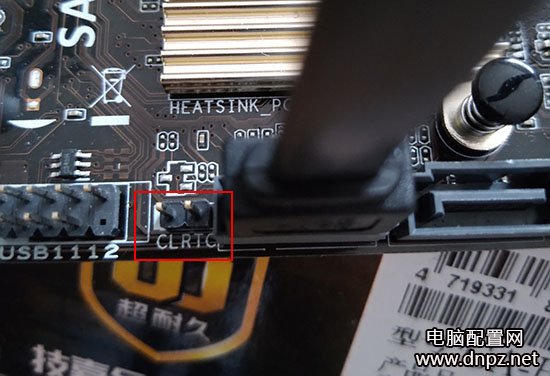

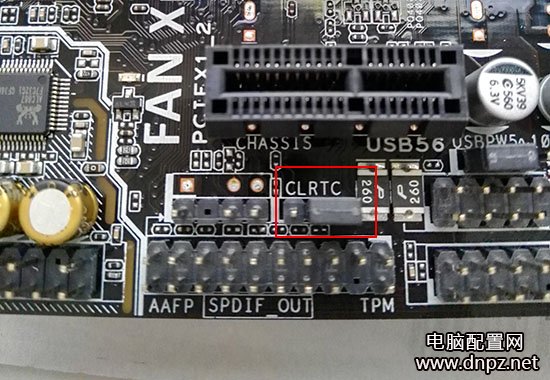

对现时的大多数主板来讲,都设计有BIOS放电跳线以方便用户进行放电操作,这是最常用的BIOS放电方法。该放电跳线一般为三针(也有两针的),位于主板BIOS电池插座附近,跳线座旁边会有BIOS或者CLRTC这样的文字标注,如下图:

怎么给主板放电的三种方法,如何正确恢复主板bios出厂设置

下面以三针跳线为例,在主板的默认状态下,会将跳线帽连接在标识为“1”和“2”的针脚上,从放电说明上可以知道为“Normal”,即正常的使用状态。要使用该跳线来放电,首先用镊子或其它工具将跳线帽从“1”和“2”的针脚上拔出,然后再套在标识为“2”和“3”的针脚上将它们连接起来,由放电说明上可以知道此时状态为“Clear BIOS”,即清除BIOS。经过短暂的接触后,就可清除用户在BIOS内的各种手动设置,而恢复到主板出厂时的默认设置,如下图:

怎么给主板放电的三种方法,如何正确恢复主板bios出厂设置

对BIOS放电后,需要再将跳线帽由“2”和“3”的针脚上取出,然后恢复到原来的“1”和“2”针脚上。注意,如果没有将跳线帽恢复到Normal状态,则无法启动电脑并会有报警声提示。

注:两针跳线的话只需要用金属物体将两个针脚短接起来,持续10秒左右即可完成对主板的放电操作。

怎么给主板放电方法二:取出主板电池

相信有不少用户遇到过下面的情况:要对主板bios进行放电,但在主板上(如华硕主板)却找不到bios放电的跳线,怎么办呢?此时,可以将bios供电电池来达到放电的目的。因为BIOS的供电都是由BIOS电池供应的,将电池取出便可切断BIOS电力供应,这样BIOS中自行设置的参数就被清除了。

在主板上找到BIOS电池插座,圆形的那个就是主板电池,如图:

接着将插座上用来卡住供电电池的卡扣压向一边,此时BIOS电池会自动弹出,将电池小心取出,如图:(底座上的两个金属物体就是正极和负极)

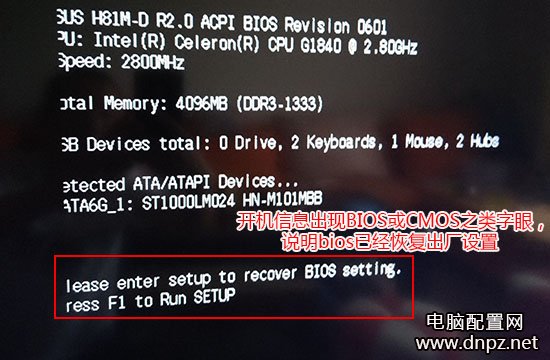

接着接通主机电源启动电脑,屏幕上就会提示BIOS中的数据已被清除(如下图),需要进入BIOS重新设置。这样,便可证明已成功对BIOS放电。

取出供电电池来对bios放电的方法虽然有一定的成功率,但是却不是万能的,对于一些主板来将,即使将供电电池取出很久,也不能达到bios放电的目的。遇到这种情况,就需要使用短接电池插座正负极的方法来对bios放电了。

BIOS电池插座分为正负两极,将它们短接就可以达到放电的目的。首先将主板上的BIOS供电电池取出,然后使用可以有导电性能的物品(螺丝刀、镊子等导电物品),短接电池插座上的正极和负极就能造成短路(如下图所示),从而达到BIOS放电的目的。